近年来,蠕虫病毒和木马病毒的频繁爆发,给全球网络运行乃至世界经济都造成了严重的影响,这些病毒普遍利用了操作系统或者应用程序的漏洞。而消除漏洞的根本办法,就是安装相应的补丁,补丁的安装和管理也便成为了日常安全运维中最基本的工作任务。

补丁也叫补丁程序,是修复系统漏洞的程序,像破衣服上面的“补丁”一样,把系统这件完美的衣服“补好”。

漏洞按照不同的层次进行了分类汇总。

网络层漏洞

操作系统层漏洞

应用层漏洞

漏洞发现

主动扫描

被动发现

漏洞验证

误报验证

影响验证

漏洞处置

漏洞风险评估

漏洞处置优先级

指定修复计划

补丁验证

针对漏洞本身

针对漏洞对应的业务

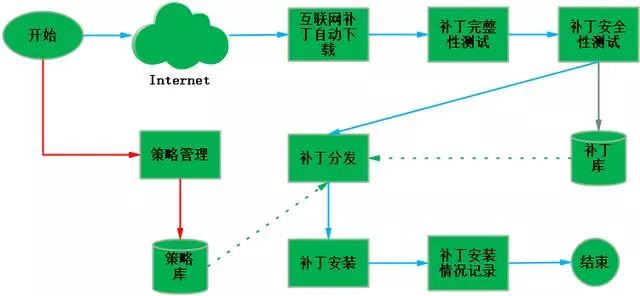

补丁管理系统工作流程如下:

从互联网上自动下载补丁;

对补丁进行完整性检测;

对补丁进行安全性检测;

通过完整性和安全性检测的补丁存放在特定位置,并将信息记录到补丁库;

补丁分发代理根据策略库(用户制定的补丁分发策略)中的补丁分发策略,对终端进行补丁分发,分发过程需注意流量控制;

补丁分发到终端后,自动进行补丁安装;

记录补丁安装情况,包括未安装补丁、已安装补丁信息等。

另外,补丁管理系统还具备自动卸载补丁、终端补丁自动检测、补丁安装情况统计汇总等功能呢。

每一次大规模蠕虫病毒的爆发,都提醒人们要居安思危,及早发现漏洞,并打补丁,做好事前防范工作,提高系统的整体安全防护能力。可以说,补丁安装已经成为安全运维中一个必不可少、十分重要的环节。

黑客技术的不断变化和发展,层出不穷的高效攻击入侵工具,导致留给管理员进行安全防护的时间越来越少,在最短的时间内安装补丁,将极大地保护网络和其所承载的机密,同时也可以使更多的用户免受蠕虫的入侵。

对于机器众多的用户,繁重的手工补丁安装已经远远不可能适应于现今日趋庞大的大规模网络管理,必须依靠新的技术手段,实现对操作系统的漏洞进行自动的补丁修复。

补丁管理系统能够帮助安全运维人员及时、持续、稳定、高效的安装计算机补丁,并且能够保证补丁的来源合法,补丁安全可用,有效降低补丁安装过程中存在的潜在风险。

医院系统安全补丁管理办法

为加强医院信息系统安全补丁的跟踪、分析、测试、分发和检查流程,落实主机、网络设备、数据库系统补丁安全管理工作,降低信息系统安全漏洞带来的安全风险,提高信息系统的抗攻击能力,特制定本办法。

一、安全补丁管理原则

1.及时性原则:对于必要的安全补丁的发布和安装流程,必须及时准确,把安全漏洞所造成的对信息系统的潜在威胁降到最低;

2.严密性原则:补丁的测试和分发流程都需要严密的计划,在保障安全行的同时不影响生产和应用系统的正常运行;

3.持续性原则:补丁管理工作是一个长期持续性的工作,昆明市儿童医院信息部门应时刻跟踪厂商的补丁公告和安全公司的安全公告。

4.适应性原则:分场景执行安全补丁管理要求。

二、安全补丁获知、测试及安装

1.信息部门负责跟踪下列信息,直接获取可信任安全补丁程序或将安全补丁获取地址发布至指定位置,并对补丁加载情况定期审查、验证并归档。

1)安全组织如CNCERT发布相关预警信息;

2)厂商、服务商发布的相关安全公告;

3)其他安全公告类信息。

2.信息部门及运维方技术人员负责一下工作:

1)通过获取主机、应用、数据库等的补丁的安装程序或发布地址,下载补丁安装程序。

2)负责补丁测试、加载、验证,批量部署或指导科室人员安装系统安全补丁,并填写相关报告、表单。

3)对补丁的影响进行评估,对风险进行控制。

三、安全补丁管理细则

1.需区分信息资产、IT系统环境、IT网络环境的重要等级,以便有针对性地跟踪所需要的系统补丁和需要采取的措施。

2.应每月定期跟踪补丁的最新信息。信息的来源分为以下几类:

1)软件厂商:软件厂商是系统安全补丁的主要来源,安全补丁的发布通常以官方通告的形式附加;

2)安全机构:官方安全机构会对一些影响特别大的安全事件进行通告;

3)安全组织和安全公司:研究信息网络安全的中坚力量,通告的特点是发布快速、内容详细、方案全面,并且可知是否已经或者可以被利用。

3.安全漏洞的威胁等级分类为:

威胁等级 | 定义 |

紧急 | 利用漏洞可以远程获取管理员权限 |

严重 | 攻击程序和病毒结合,形成蠕虫 |

中等 | 获取普通用户访问权限/提升权限/远程拒绝服务 |

低等 | 信息泄漏、本地拒绝服务 |

4.应分析安全漏洞的威胁等级,针对于不同的安全漏洞,对应的修补时间和修补方式要求如下:

威胁等级 | 允许修补的时间 | 修补方式 |

紧急 | 2天 | 用非补丁方式修补,如用防火墙或者限制功能等方式,同时增加监控 |

严重 | 5-10天 | 补丁方式修补 |

中等 | 10-30天 | 限制使用程序、补丁方式 |

低等 | 30-90天 | 补丁方式 |

针对Windows操作系统,各系统管理员应关注以下四类补丁程序,其安装时间要求如下:

序号 | 补丁类别 | 安装时间 |

1 | 安全修补程序 | 参照对应漏洞的严重等级 |

2 | 安全更新 | 参照最严重漏洞的严重等级 |

3 | 更新汇总 | 系统重新安装后或者阶段性安装 |

4 | Service Pack | 系统重新安装后或者阶段性安装 |

5.应确保从安全可靠的地方获取补丁程序,推荐直接从厂商官方网站下载,如果补丁支持校验,必须进行安全校验,以验证补丁的可靠性,防止补丁被恶意用户篡改。

6.严禁未经测试直接在生产系统加载补丁。

7.补丁测试的过程要考虑测试的广泛性和针对性,即在实际情况下尽量充分地测试。

8.补丁测试的方式有2种:测试环境测试和现网测试;测试环境测试必须进行,测试环境需要与现网环境尽可能一致,并考虑差异性带来的风险;条件允许的情况下(如有测试环境或备机)可以现网测试。

补丁测试的内容包括补丁安装测试、补丁兼容性测试和补丁回退测试:

1)安装测试主要测试补丁安装过程是否正确无误,补丁安装后系统是否正常启动。

2)补丁兼容性测试主要测试补丁安装后是否对应用系统带来影响,业务是否可以正常运行。

3)补丁回退测试主要包括补丁卸载测试、系统还原测试。

9.完成补丁测试后,如果未发现问题,则要根据漏洞威胁的紧急程度,上报信息网络安全领导小组,制定补丁分发计划,根据实际情况统一部署、分批安装。

10.分发补丁的优先次序为:

1)办公环境的计算机优先安装;

2)生产网中资产价值大、威胁等级高的系统优先安装;

3)对于具有多台服务器并行的负载均衡系统,并行的服务器组应分批多次分发和安装系统补丁。

11. 信息部门应根据最新的补丁通告信息,指导和组织各部门进行安全补丁的安装工作。

12.如无特殊原因,办公网环境、各部门的计算机应优先安装系统安全补丁,信息部门应督促办公区计算机安全补丁的安装工作。

13.对重要的业务系统安装系统安全补丁,应事先做好系统和数据的备份工作,以便在补丁安装失败后可以尽快恢复系统。

14.补丁的安装操作过程必须详细记录,核心业务系统的补丁加载必须要求厂商工程师现场支持。

15.终端操作系统安全补丁要随出随装,及时更新;

16.服务器安全补丁要随应用软件升级一同安装;

17.定期安装补丁的周期不得大于90天。在没安装补丁期间,要采取临时替代措施。

18.对补丁安装过程中出现且能解决的问题,尽快进行总结,以便为解决同类问题提供借鉴。

19.对于一些不能解决的补丁安装问题,需采用应急方案,使用备份系统或者卸载补丁,同时需确定一个临时的解决办法消除漏洞的潜在威胁,并尽快向补丁厂商寻求技术支持。

20.完成系统补丁的安装变更后,需对安装的系统进行检查,及时确认补丁的安装情况。

21.新增计算机必须在开机后及时安装通过测试的、可靠的系统安全补丁。

22.信息部门可以通过适当的工具软件,检查全网的补丁安装情况,并对未正常安装的补丁的计算机进行通报,以便及时处理。